Eksperci Cisco Talos podsumowują aktualny krajobraz cyberzagrożeń

Ataki ransomware nadal były głównym zagrożeniem w czwartym kwartale 2022, twierdzą eksperci Cisco Talos. Wśród ataków pojawiły się nowe rodziny ransomware, w tym Royal.

Równie częste były kampanie phishingowe – powszechne i charakteryzujące się zróżnicowanymi działaniami, w tym wykonywaniem poleceń w celu zbierania danych uwierzytelniających oraz instalacją narzędzi zdalnego dostępu.

W analizowanym, czwartym kwartale 2022 roku zespół ekspertów od cyberbezpieczeństwa Cisco Talos odnotował również liczne przypadki wykorzystania Syncro – platformy zdalnego dostępu. Była ona jednym z wielu legalnych narzędzi, które zostały wykorzystane przez atakujących do ustanowienia i utrzymania zdalnego dostępu.

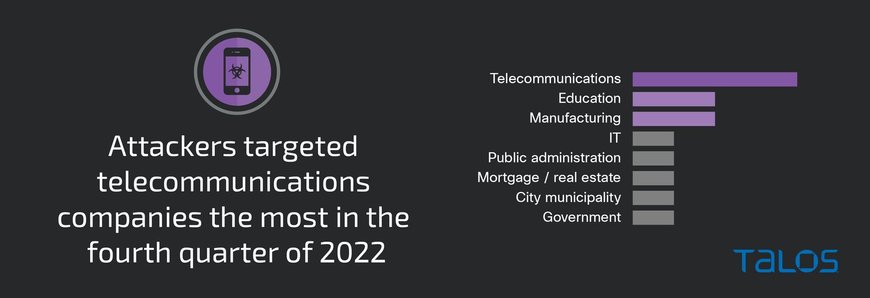

Sektor telekomunikacyjny był głównym celem cyberprzestępców w 2022 roku

Sektor telekomunikacyjny stał się ponownie najpopularniejszym celem ataków, a tuż za nim uplasowały się odpowiednio sektor edukacji i produkcji. Telekomunikacja była głównym celem ataków cyberprzestępców w minionym roku, z krótką przerwą w Q3 2022, w którym najbardziej atakowane były szkoły i uczelnie wyższe. Nie bez powodu okres ataków na placówki edukacyjne przypadł na wakacje, kiedy czujność administratorów IT mogła być uśpiona.

Ransomware

Nowym zagrożeniem odkrytym w Q4 2022 był ransomware Royal, który po raz pierwszy pojawił się na początku minionego roku jako rebranding Conti. Od września obserwowany on jest coraz częściej. Ponadto, w działaniach cyberprzestępców popularny był BlackCat (ALPHV) – ransomware ten był konsekwentnie wykorzystywany przez cały rok.

Pojawienie się Royal zbiegło się ze zwiększoną liczbą publicznych doniesień na temat złośliwego downloadera, zwanego BatLoaderem, który dostarczył implanty Cobalt Strike Beacon. Chociaż dokładny związek między Conti a BatLoaderem jest nadal nieznany, to takie powiązanie może sugerować, że BatLoader może zostać przejęty przez wielu cyberprzestępców. Ponadto, włączenie Royal do BatLoadera jako głównego ładunku ransomware prawdopodobnie wskazuje na to, że jest on tańszy i skuteczniejszy niż dotychczasowe rozwiązania.

Cyberprzestępcy coraz częściej polegają na Syncro

Zespół Cisco Talos zaobserwował, że narzędzie zdalnego zarządzania i monitorowania (remote management and monitoring - RMM) Syncro było wykorzystywane w prawie 30% analizowanych przypadków, co stanowi znaczący wzrost w porównaniu z poprzednimi kwartałami. Eksperci Cisco Talos zaobserwowali, że Syncro był wykorzystywany jako część łańcuchów ataku wspierających wykorzystanie wielu różnych zagrożeń w tym kwartale, w tym BatLoader.

Był również dystrybuowany w kampaniach phishingowych w celu uzyskania dostępu do kont, których zabezpieczenia niedawno złamano. Chociaż powód zwiększonego wykorzystania Syncro nie jest znany, jego wykorzystanie jako w pełni funkcjonalnej platformy zdalnego dostępu dla dostawców usług zarządzanych (MSP) oraz jego wszechobecność w środowiskach korporacyjnych prawdopodobnie czyni go atrakcyjną opcją.

Talos zaobserwował również, że Syncro został zainstalowany po udanych atakach phishingowych. W przypadku Qakbot, wiadomość phishingowa zawierała złośliwy, chroniony hasłem plik ZIP, który po otwarciu zawierał plik ISO. Zostały równiez zidentyfikowane narzędzia mapujące Active Directory (AD), takie jak ADFind i SharpHound.

Wektory początkowe ataków

W ostatnim kwartale 2022 roku, w prawie 40% ataków wykorzystano wiadomości phishingowe jako sposób na uzyskanie pierwszego dostępu, a następnie wykonanie przez użytkownika złośliwego dokumentu lub linku. W przypadku większości incydentów Cisco Talos nie mógł określić początkowego wektora z powodu braków w logowaniu lub braku widoczności w dotkniętym środowisku.

Eksperci z zespołu Talos od wielu kwartałów obserwują próby wykorzystania podatności lub luk w aplikacjach publicznych. W jednym z przypadków, cyberprzestępcy dostali się do środowiska poprzez aplikację Microsoft Remote Desktop Services (RDS). Po uzyskaniu dostępu, atakujący przejął konta usług udanym atakiem Kerberoastingowym.

Zostały utworzone również pliki ZIP, co sugeruje możliwą aktywność w zakresie przechowywania danych. Eksperci Talos uważają, że przestępcy uzyskali dostęp wykorzystując dane uwierzytelniające zdobyte w poprzednim ataku, co podkreśla potrzebę zapewnienia użytkownikom bezpiecznego dostępu.

Słabości zabezpieczeń

Brak MFA pozostaje jedną z największych przeszkód dla bezpieczeństwa przedsiębiorstw. Prawie 30% analizowanych przez Cisco Talos przypadków naruszeń bezpieczeństwa dotyczyło środowisk, które nie miały MFA (uwierzytelniania wieloskładnikowego) lub miały je włączone tylko na kilku kontach i krytycznych usługach.

Cisco Talos często obserwuje incydenty związane z ransomware i phishingiem, którym można było zapobiec, gdyby MFA było prawidłowo włączone w krytycznych usługach. Aby zminimalizować liczbę potencjalnych punktów ataku, eksperci Cisco Talos zalecają wyłączenie dostępu VPN dla kont, które nie korzystają z uwierzytelniania dwuskładnikowego.

We wszystkich akcjach związanych z ransomware, PsExec został wykorzystany do ułatwienia ruchu pomiędzy aplikacjami lub wykonania ostatecznego pliku wykonywalnego ransomware. Eksperci Talos zalecają wyłączenie PsExeca, jak również ograniczenie dostępu do współdzielonych zasobów administracyjnych. Dodatkowo, firmy powinny rozważyć użycie Microsoft AppLocker w celu zablokowania narzędzi i plików, które były wykorzystywane przez cyberprzestępców. Pomaga to stworzyć kolejną warstwę osłony przed atakami.

Najpopularniejsze techniki ataków w Q4 2022 obserwowane przez Cisco Talos:

- Legalne oprogramowanie do zdalnego dostępu i zarządzania, takie jak AnyDesk i TeamViewer, zostało wykorzystane w ponad 35% ataków w minionym kwartale.

- We wszystkich atakach z udziałem oprogramowania ransomware, PsExec został użyty do ułatwienia ruchu pomiędzy aplikacjami lub wykonania pliku ransomware.

- Wiadomości phishingowe ze złośliwymi linkami i/lub załącznikami były w tym kwartale głównym wektorem początkowego dostępu, widocznym w prawie 40% przypadków. Wykonanie przez użytkownika złośliwego pliku lub odsyłacza prowadziło następnie do różnych złośliwych zagrożeń, w tym do wykonania złośliwego oprogramowania commodity malware, takiego jak Qakbot.